賽門(mén)鐵(tiě)克發現朝鮮APT組織Lazarus攻擊金融機構的關鍵性工具

10月2日,美國國土安全部(DHS)下屬的US-CERT發表了一則針對朝鮮APT組織Lazarus(Hidden Cobra)的技(jì)術(shù)性預警公告,公告指出,在DHS、DoT(财政部)和(hé)FBI的共同努力下,發現了Lazarus用于在全球實施ATM網絡犯罪的惡意軟件樣本和(hé)多(duō)個(gè)威脅指标(IOCs),DHS把Lazarus組織的該系列惡意網絡犯罪命名為(wèi)“FASTCash”攻擊。10月8日,安全公司賽門(mén)鐵(tiě)克(Symantc)發表報告聲稱,已經發現了Lazarus組織用于“FASTCash”攻擊的關鍵性工具。

自2014年以來(lái),Lazarus在全球多(duō)個(gè)國家(jiā)實施了多(duō)起網絡犯罪,入侵索尼公司、攻擊韓國金融媒體(tǐ)機構、竊取孟加拉央行(xíng)8100萬美元、攻擊美國國防承包商和(hé)比特币交易所、發起WannaCry勒索攻擊。DHS透露,根據美國政府的可(kě)信合作(zuò)夥伴評估,Lazarus僅針對金融機構的“FASTCash”攻擊竊取金額就達數(shù)千萬美元。

賽門(mén)鐵(tiě)克的發現

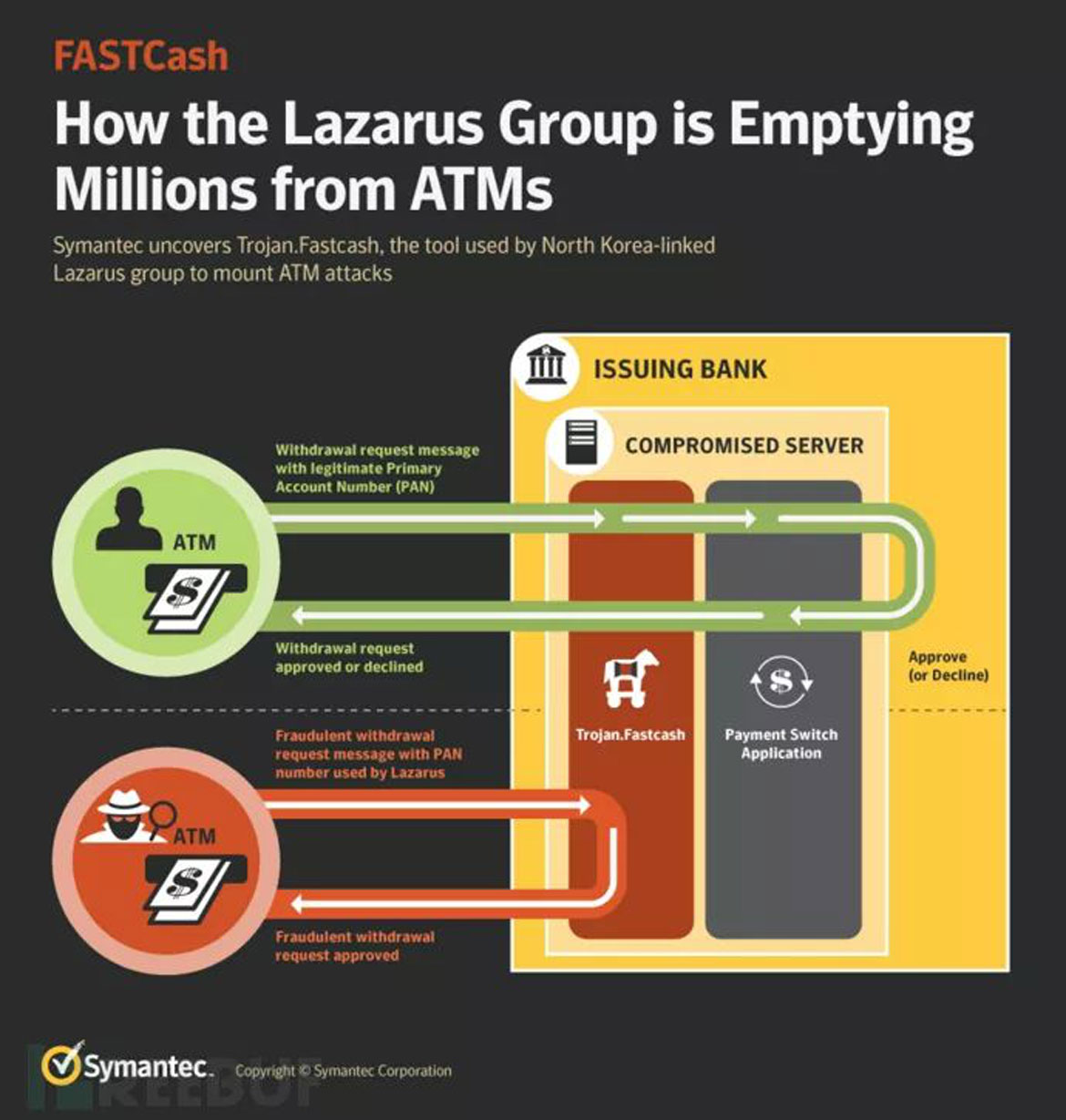

賽門(mén)鐵(tiě)克研究人(rén)員透露,Lazarus組織在開(kāi)展FASTCash攻擊時(shí),首先會(huì)找點入侵目标銀行(xíng)的網絡,接着滲透進入負責ATM交易的交換應用服務器(qì),最終在這些(xiē)服務器(qì)上(shàng)部署一些(xiē)此前我們從未識别的惡意軟件 - (Trojan.Fastcash) 。之後,Lazarus攻擊人(rén)員會(huì)發起欺詐性的現金提取請(qǐng)求,其部署的惡意軟件則負責請(qǐng)求攔截監聽(tīng),并會(huì)向負責ATM交易的交換應用服務器(qì)返回假冒的請(qǐng)求響應,以此實現對ATM系統的現金竊取。

根據US-CERT的預警公告反應,Lazarus于2017年發起了一起攻擊事件,其分别從全球30多(duō)個(gè)不同國家(jiā)的ATM機系統中同時(shí)提取轉移了大(dà)量現金。同樣的攻擊也在2018年發生(shēng)過,這一次,Lazarus從23個(gè)不同國家(jiā)的ATM機系統中竊取了大(dà)量現金。

Lazarus開(kāi)展FASTCash攻擊的具體(tǐ)流程

為(wèi)了實現從ATM機系統中欺詐性的轉移現金,Lazarus攻擊者具體(tǐ)的做(zuò)法是,在負責ATM交易的交換應用服務器(qì)中,向某個(gè)運行(xíng)的合法進程注入一個(gè)高(gāo)級交互執行(xíng)程序(Advanced Interactive eXecutive, AIX),這個(gè)惡意的AIX程序包含了構造假冒ISO 8583消息報文的邏輯(ISO8583金融交易報文是銀行(xíng)業和(hé)金融服務業常用的數(shù)據消息格式,常用于終端交易設備中)。Lazarus這種假冒ISO 8583消息報文的技(jì)術(shù)此前未曾被發現過,通(tōng)常的認為(wèi)是Lazarus通(tōng)過使用腳本來(lái)控制(zhì)服務器(qì)實現轉賬交易欺騙。

ISO8583金融交易報文:是銀行(xíng)業和(hé)金融服務業常用的 ISO 标準,該标準指定了一個(gè)消息格式,設備和(hé)發卡行(xíng)之間(jiān)可(kě)以使用該消息格式來(lái)交換信用卡數(shù)據和(hé)借記卡數(shù)據,該标準通(tōng)常為(wèi)銷售點設備和(hé)自動取款機所采用。消息本身通(tōng)常包含有(yǒu)關交易金額、交易發起位置、卡的帳号以及銀行(xíng)分類代碼的信息。接收數(shù)據的應用程序可(kě)以有(yǒu)多(duō)種用途,例如在多(duō)個(gè)銀行(xíng)帳戶之間(jiān)轉移資金、支付賬單或手機充值。

賽門(mén)鐵(tiě)克及時(shí)發現了這種注入到ATM交易應用服務器(qì)中的惡意軟件,并把它命名為(wèi)Trojan.Fastcash,實質上(shàng)它屬于木馬類惡意程序,且包含了兩個(gè)主要功能:

1、監視(shì)傳入服務器(qì)的消息,并在請(qǐng)求到達交易服務器(qì)之前,攔截攻擊者生(shēng)成的欺詐性交易請(qǐng)求

2、為(wèi)了形成欺詐性交易請(qǐng)求,其中包含了生(shēng)成一個(gè)假冒響應的程序邏輯

賽門(mén)鐵(tiě)克對FASTCash攻擊的發現樣本

一旦Trojan.Fastcash被成功部署在負責ATM交易的應用服務器(qì)中,其将會(huì)讀取所有(yǒu)傳入服務器(qì)的網絡流量,并掃描流量中包含的 ISO 8583報文請(qǐng)求,而且它還(hái)會(huì)探測流量消息中,攻擊者用來(lái)執行(xíng)交易的銀行(xíng)主賬戶号(Primary Account Number,PAN),如果有(yǒu)銀行(xíng)主賬戶号出現,Trojan.Fastcash就會(huì)嘗試修改涉及該賬戶号的消息。

Lazarus會(huì)根據不同的金融機構目标,實行(xíng)不同的賬戶号消息修改方法,如果消息修改成功,Trojan.Fastcash會(huì)針對向ATM應用服務器(qì)發起的欺詐請(qǐng)求,返回一條假冒的現金轉賬批準響應,最終,Lazarus的轉賬申請(qǐng)就會(huì)被ATM應用服務器(qì)放行(xíng),從而成功實施了現金轉賬。

經分析,以下是Trojan.Fastcash用來(lái)生(shēng)成假冒批準響應的一個(gè)程序邏輯。這個(gè)特殊樣本會(huì)根據攻擊者傳入的欺詐請(qǐng)求,構造以下不同三個(gè)假冒響應之一。

當ISO8583報文消息的類型标識 == 200,也就是ATM發生(shēng)交易行(xíng)為(wèi),和(hé)POS機型磁條卡的服務點輸入方式碼從90開(kāi)始時(shí),Trojan.Fastcash有(yǒu)以下程序邏輯:

If Processing Code starts with 3 (Balance Inquiry):

Response Code = 00 (Approved)

Otherwise, if the Primary Account Number is Blacklisted by Attackers(否則,如果攻擊者将主帳号列入黑(hēi)名單):

Response Code = 55 (Invalid PIN)

All other Processing Codes (with non-blacklisted PANs):

Response Code = 00 (Approved)

在這種情況下,攻擊者似乎內(nèi)置了根據他們自己設置的黑(hēi)名單賬戶号有(yǒu)選擇性地進行(xíng)轉賬交易,但(dàn)是,該功能在這樣本中并沒有(yǒu)成功實現,其黑(hēi)名單檢查機制(zhì)總是返回“False”。

賽門(mén)鐵(tiě)克發現了和(hé)Trojan.Fastcash相關的幾種不同特洛伊木馬變種,且每種都使用了不同的響應邏輯,賽門(mén)鐵(tiě)克認為(wèi)這些(xiē)變種都是針對不同金融機構的特定交易處理(lǐ)網絡而定制(zhì)的,因此其具備的響應邏輯有(yǒu)所不同。

另外,被Lazarus組織用于FASTCash攻擊的銀行(xíng)主賬戶号(PAN)都是真實存在的,根據US-CERT的預警公告,這些(xiē)被攻擊者用來(lái)發起交易的賬戶号不太活躍或是零餘額狀态,而攻擊者控制(zhì)這些(xiē)賬戶号的方法也暫不清楚,可(kě)能是攻擊者的自行(xíng)開(kāi)卡,也可(kě)能是其它攻擊活動中竊取的賬戶。

截至目前,在所有(yǒu)對FASTCash攻擊的報告中,都提到了由于銀行(xíng)應用服務器(qì)的AIX操作(zuò)系統更新不及時(shí),存在漏洞,導緻被攻擊者入侵的說法。

Lazarus對金融機構的持續威脅

最近的FASTCash攻擊表明(míng),對金融機構的攻擊不是Lazarus的一時(shí)興起,很(hěn)有(yǒu)可(kě)能是其長期的主要活動。如同2016年的對孟加拉國央行(xíng)的現金轉移案一樣,FASTCash攻擊反映了Lazarus對銀行(xíng)系統和(hé)交易處理(lǐ)協議有(yǒu)着深入的研究理(lǐ)解,并且能發現存在漏洞的銀行(xíng)網絡,并成功從中竊取轉移現金,作(zuò)案手法相當專業。

總之,Lazarus會(huì)持續對金融部門(mén)造成嚴重威脅,相關單位和(hé)部門(mén)應采取必要措施,确保其支付系統及時(shí)更新并處于安全狀态。

防護建議

2、關注并更新近期容易被攻擊者利用的應用軟件漏洞;

3、及時(shí)更新應用服務中涉及的AIX操作(zuò)系統。

IoC

D465637518024262C063F4A82D799A4E40FF3381014972F24EA18BC23C3B27EE (Trojan.Fastcash Injector)

CA9AB48D293CC84092E8DB8F0CA99CB155B30C61D32A1DA7CD3687DE454FE86C (Trojan.Fastcash DLL)

10AC312C8DD02E417DD24D53C99525C29D74DCBC84730351AD7A4E0A4B1A0EBA (Trojan.Fastcash DLL)

3A5BA44F140821849DE2D82D5A137C3BB5A736130DDDB86B296D94E6B421594C (Trojan.Fastcash DLL)